这本是一个会议议题的,然后没选上。

会议内容

技巧

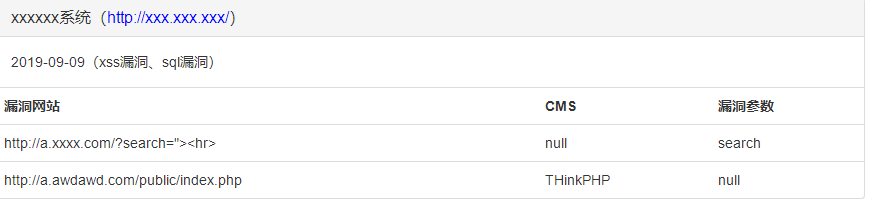

我会对所测试过的系统、挖掘的漏洞写在一个页面中

暂时是手工添加很尴尬。。。以后就想把测试系统的burp日志包都抓下来,然后用脚本匹配自动化写入到这里。

1、为了查漏补缺

2、为了可以扩展漏洞

3、为了其他漏洞出来后我可以马上定位漏洞点

信息收集心得

对一个系统进行挖掘最重要的就是信息收集部分,对一个系统收集的越多、攻击链就越大,下面就是我在漏洞挖掘中一些信息收集的心得

https://www.zybuluo.com/mdeditor#1484882

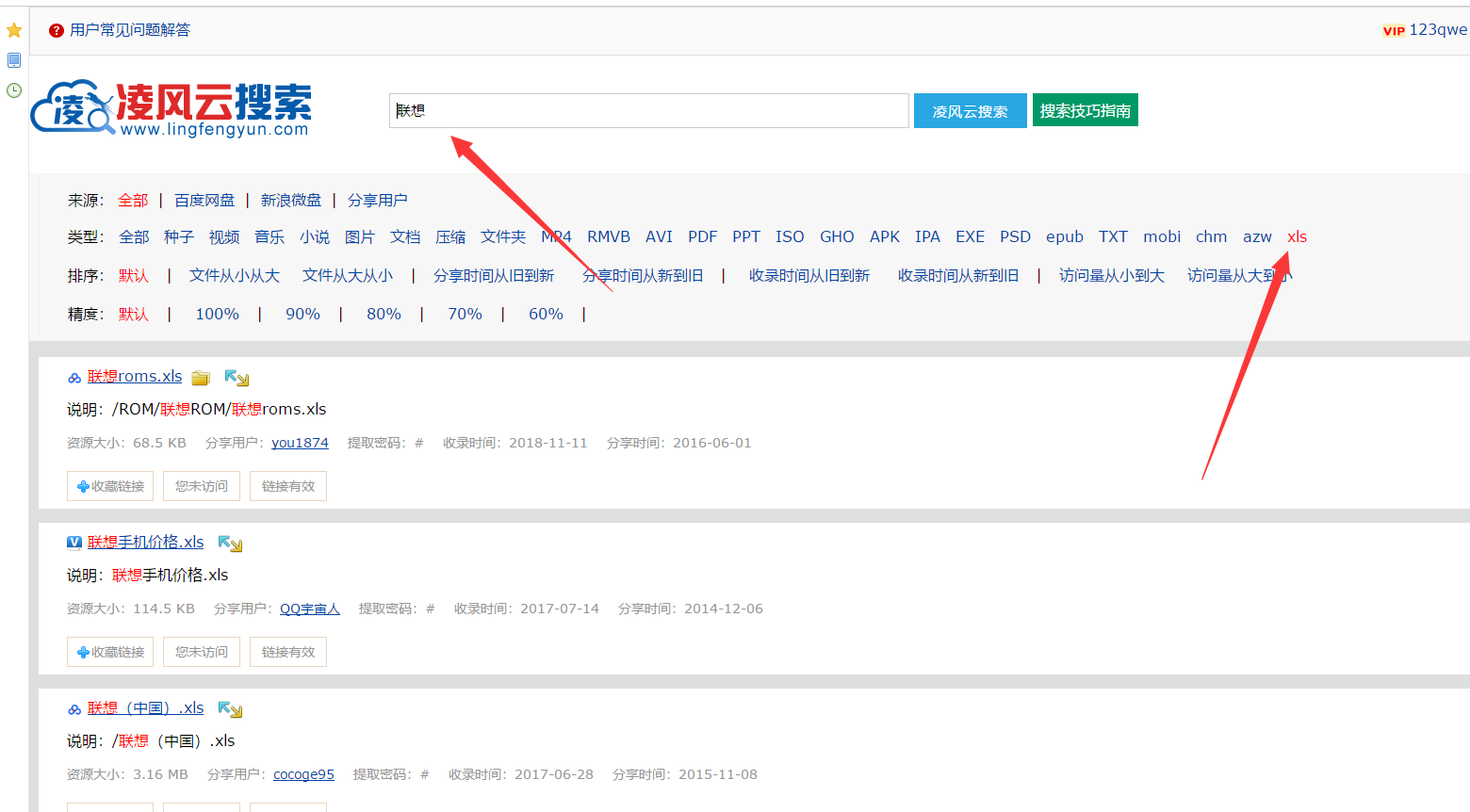

一般拿到系统我会先用如下语法查看他是否有后台手册、或者开发手册(都是为了看看有没有弱口令等敏感信息)

1 | google语法 |

2 | site:ooxx.com filetype:xls |

3 | |

4 | 百度云盘搜索xx厂商,然后选取看文档文件的类型 |

然后会进行找后台地址

1 | site:xxx.xxx admin |

2 | site:xxx.xxx login |

3 | site:xxx.xxx system |

4 | site:xxx.xxx 管理 |

5 | site:xxx.xxx 登录 |

6 | site:xxx.xxx 内部 |

7 | site:xxx.xxx 系统 |

或者找邮箱进行钓鱼(用低位的跳转漏洞,让管理员打开钓鱼页面)

1 | site:xxx.xxx 邮件 |

2 | site:xxx.xxx email |

找对应的漏洞(比较没效率)

1 | site:xxx.com inurl:jmx-console |

2 | site:xxx.com inurl:/public/index.php |

3 | ... ... |

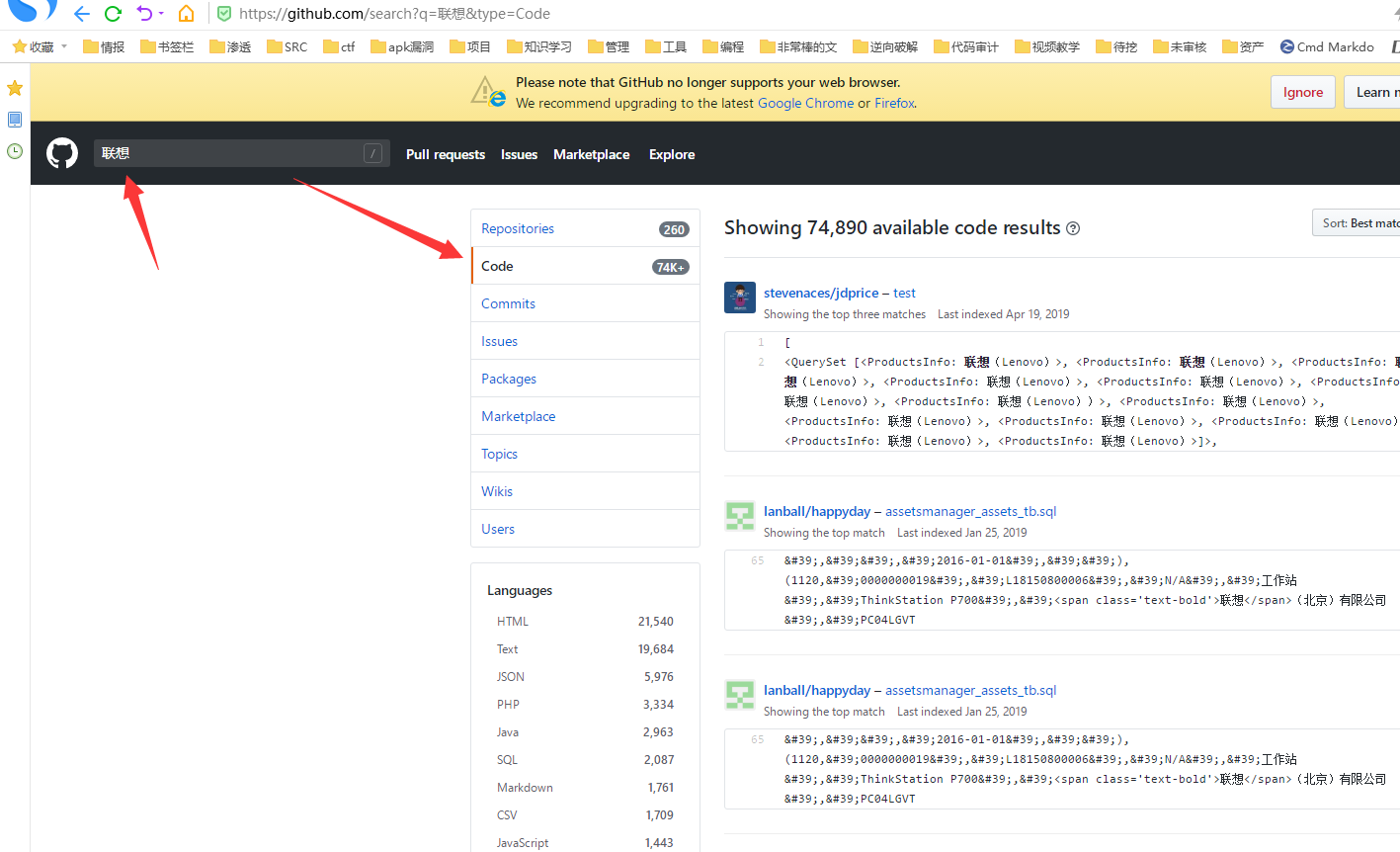

使用github来搜索厂商敏感信息

案例一

在对一个系统挖掘的时候他有一个如下的url看收货地址

1 | http://www.xxx.xxx/xxx.html?xxxid=2018WOIDJWOIDJ5201314 |

然后可以用搜索引擎来对其进行搜索,并且成功发现几十个的用户收货地址

1 | site:xxx.xxx inurl:xxxid=20 |

当然这个用法还可以用来对已挖掘的漏洞查找更多漏洞(以洞找洞),比如www.xxx.com下的域名的一个参数searchxxx存在xss漏洞,然后我可以用搜索引擎来找更多的xss漏洞

1 | site:xxx.com inurl:searchxxx= |

并且找出其他2个xss漏洞

案例二

这个是一个驻场的项目,给的环境是用他们电脑然后可以黑盒+白盒,然后我利用黑盒(看js然后拼接)找出了一个接口(http://xxx.xxx.xxx/api/getxxxx.html然后post传递的是xxxname=这里因为在公司内部,很容易看到其他员工的名字直接改成拼音),这个接口打开然后发现是可以获取用户的登录时间、账号密码(加密)等,但是因为这里的密码是加密的,然后我让另一个白盒的朋友去找出对应的加密函数并且解密了密码,就直接登录了他们的员工系统

案例三

上传处只能上传.txt、.png、.jpg等(白名单),然后我后面发现了一个回收功能和window这样子是一样的,就是可以拖进去然后拖出来,但是在期间抓包的时候,发现他拖到里面再拖出来的时候,参数是这样的

1 | fname=xxx.txt&fid=1455230&content=<?php echo 1?> |

然后我把fname改成了1.php可以打开的,但是没有解析为php脚本,然后改成了1.html就可以解析为html,当成存储xss

有趣的漏洞

利用waf和退出功能来对网站产生影响业务的漏洞

https://bbs.ichunqiu.com/forum.php?mod=viewthread&tid=46282

https://www.zybuluo.com/1kbfree/note/1359028